Il ransomware che sta criptando milioni di file puòessere contrastato. Ne abbiamo parlato con un esperto attualmente in Russia, che ci ha fornito alcuni consigli pratici

Da venerdà¬, chiunque di noi accenda un computer è spaventato dall’idea di trovare i propri file criptati dal Ransomware WannaCry. Del resto i numeri sono impressionanti: 75mila casi di malware denunciati in 99 Paesi,

con richieste di riscatto, da pagare in bitcoin, comprese tra 300 e 600

dollari. La violazione ha colpito soprattutto isitituzioni e strutture

sanitarie, ma non sono esenti nemmeno aziende, al punto che persino le

linee produttive di Renaul hanno subito ripercussioni.

Da venerdà¬, chiunque di noi accenda un computer è spaventato dall’idea di trovare i propri file criptati dal Ransomware WannaCry. Del resto i numeri sono impressionanti: 75mila casi di malware denunciati in 99 Paesi,

con richieste di riscatto, da pagare in bitcoin, comprese tra 300 e 600

dollari. La violazione ha colpito soprattutto isitituzioni e strutture

sanitarie, ma non sono esenti nemmeno aziende, al punto che persino le

linee produttive di Renaul hanno subito ripercussioni.

Si tratta di uno dei più grossi attacchi sinora registrati, la cui origine appare ancora incerta e sul quale stanno lavorando tutti gli esperti a livello internazionale.

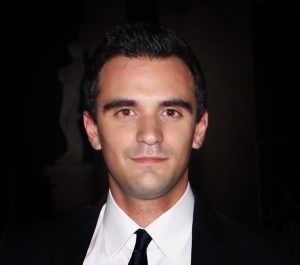

Uno di questi è Sergio Fracasso, fondatore e titolare di SafeClick, che ha sviluppato una soluzione in grado di fornire la chiave di decriptazione dei documenti colpiti dai ransomware.

Proprio Fracasso, che nel sito unlock4u, illustra la propria soluzione per contrastare chi cripta i file degli utenti e richiede un riscatto, è attualmente in Russia per un evento di settore. Da due giorni sta quindi lavorando, con gli esperti di quel Paese, per contrastare l’attacco e ci ha fornito alcuni spunti consigli su quanto sta accadendo.

Anche se, per sua ammissione, “alcune delle informazioni che abbiamo raccolto non possono essere comunicate all’esterno, per evitare di favorire gli attaccanti”.

Ma cosa avete ottenuto, dopo le prime 24 ore di attività ?

“Al momento, anche se esistono più varianti di Wannacry, siamo in grado di decriptare tutte le richieste che abbiamo ricevuto. In particolare vale la pena di sottolineare che la nostra soluzione antimalware, unita all’antiexploit, blocca assolutamente la minaccia e nessuno dei nostri clienti ha attualmente i file criptati. Una dimostrazione del fatto che gli hacker possono essere contrastati operando con professionalità e adottando soluzioni adeguate”.

L’attacco in corso è sicuramente eclatante, ma cosa sta accadendo da alcuni anni?

“Dobbiamo iniziare a dare una forma agli attacchi cyber che, mentre da un lato sono silenziosi ed invisibili, dall’altro hanno un effetto reale sulla nostra vita quotidiana e sui servizi che utilizziamo, specie quelli connessi alle infrastrutture critiche, come ospedali, aereoporti… E’ certamente uno degli attacchi più importanti su scala mondiale, ma è anche una minaccia oramai presente in modo costante da diversi anni. Tutto questo ci obbliga ad approcciare la sicurezza informatica in modo più incisivo e sistematico. Voglio anche ricordare che le aziende vittime del cryptolocker possono ricevere richieste di riscatto non solo per il decrittaggio dei file, ma anche per interrompere attacchi DDoS o garantire la riservatezza di informazioni confidenziali”.

Chi guida le organizzazioni criminali che conducono questi attacchi?

“A differenza di altre minacce virus, che periodicamente infestano la rete web, i cryptovirus non sono il risultato del modo di agire di qualche gruppetto di giovani hacker. Ma presuppongono vere e proprie attività criminali a scopo di estorsione. La provenienza di queste organizzazioni rimane, perà², ancora ignota. Nel frattempo, perà², gli attacchi crescono in modo esponenziale, fruttando decine di milioni di dollari all’anno”.

Dobbiamo quindi cedere al ricatto e pagare il riscatto per riavere i nostri file?

“Innanzitutto il pagamento del riscatto non comporta alcuna certezza di sblocco delle proprie informazioni. Cedere al ricatto significa anche finanziare il sistema criminale che c’è dietro, contribuendo direttamente al finanziamento di nuovi virus sempre più complessi. La chiave di svolta è la prevenzione, dotandosi di misure di protezione adeguate, moderne, già esistenti ma poco conosciute. Le aziende dovrebbero rivolgersi a specialisti del settore, che sappiano valutare in modo preventivo le vulnerabilità dei sistemi informatici. Il fatto che, a poche ore dall’attacco, siamo già stati in grado di decriptare le informazioni e di bloccare i tentativi di infezione dimostra che è possibile contrastare gli attacchi in modo efficace”.

Questo approccio comporta la una nuova organizzazione anche a livello aziendale. Ma cosa dovremmo fare lunedଠmattina, quando accenderemo il pc al lavoro?

“Limitare al massimo l’interazione con Internet e non accedere alla posta. Prima di tutto è infatti fondamentale installare tutte le patches di aggiornamento di Microsoft sia su server sia su pc”.

14/05/2017